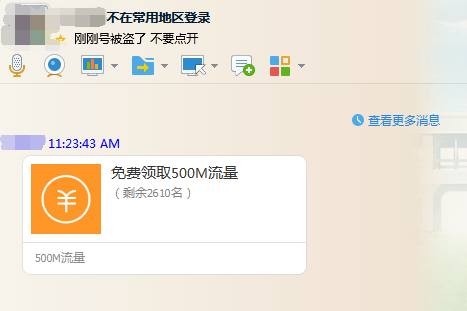

一个多小时前,我收到了这样的一条消息.

虽然这种东西一看就是盗号的,但我还是饶有兴致地把它点开了.链接是 http://www.xcjj588.com/index. 有 UA 验证,如果不是移动设备的话直接跳转 QQ 主页.当然,一个 User-Agent Switcher 即可解决.想必这玩意是时间仓促随便搞的,上述的那个链接去掉 /index 之后访问居然是 Apache on CentOS 的默认页,服务器配置一览无余(后续的抓包也证明了这点).

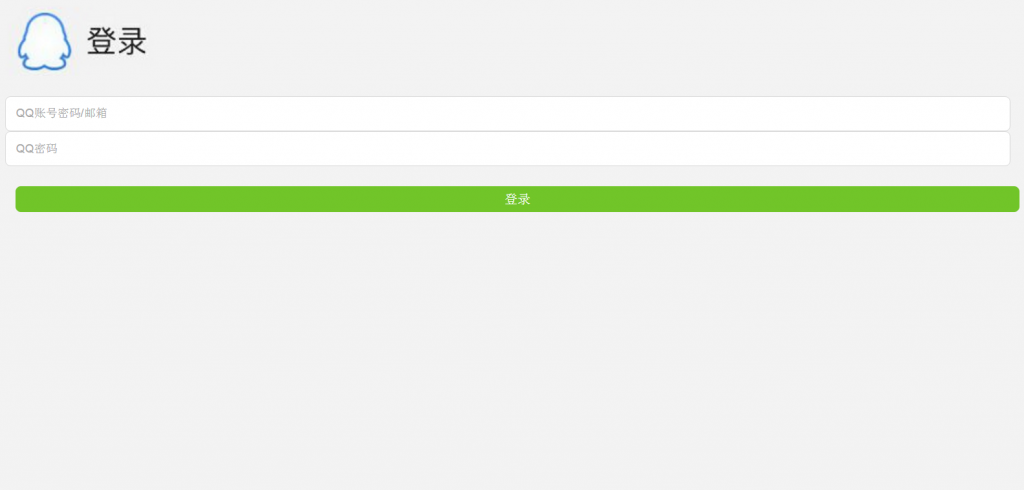

真正的钓鱼页面是 http://www.xcjj588.com/index/qq.html .

(比例有点失调,因为我是在电脑上访问的)

伪造的一个移动版 QQ 登录页,感觉以假乱真是没有什么问题的,直到我看到这些东西

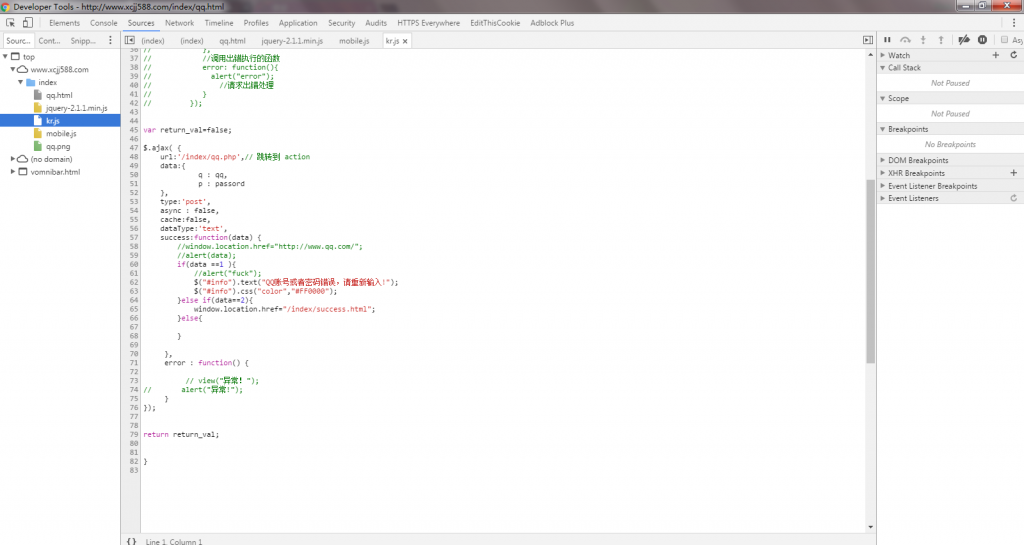

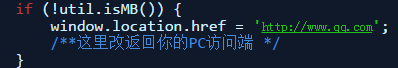

http://www.xcjj588.com/index/kr.js 大家可以自己去感受![]() .这个站的两个主要的 JavaScript 脚本居然一个是 GBK 一个是 UTF-8, GBK 的那个还有一段奇妙的注释,不出意料是在哪里抄来的

.这个站的两个主要的 JavaScript 脚本居然一个是 GBK 一个是 UTF-8, GBK 的那个还有一段奇妙的注释,不出意料是在哪里抄来的![]() .

.

好了好了正片开始,怎样调戏这个辣鸡的钓鱼站点?比如来一发紧张刺激的 spam?

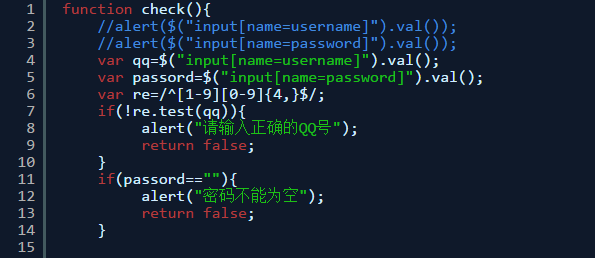

两个输入框有正则验证,关键代码如下

暴力的解决方案是直接重写 check() 函数.这样以后 QQ 号/密码两个输入框就可以输入任意的字符了.为了实现自动化发送垃圾数据,我把它写成了一个 userscript, 代码如下(随便写的,别吐槽,能用就行).

// ==UserScript==

// @name Fxxk Hacker

// @namespace http://tampermonkey.net/

// @version 0.1

// @description none

// @author none

// @match http://www.xcjj588.com/index/qq.html

// @grant none

// @run-at document-end

// ==/UserScript==

(function() {

window.check = function(){return true;};

window.util.isMB = function(){return true;};

$("input[name=username]").val('妈的智障');

$("input[name=password]").val('haha');

$('input[type=submit]').click();

})();

https://gist.github.com/anonymous/d46a7bf18c0e6f61724b121e79269ba6

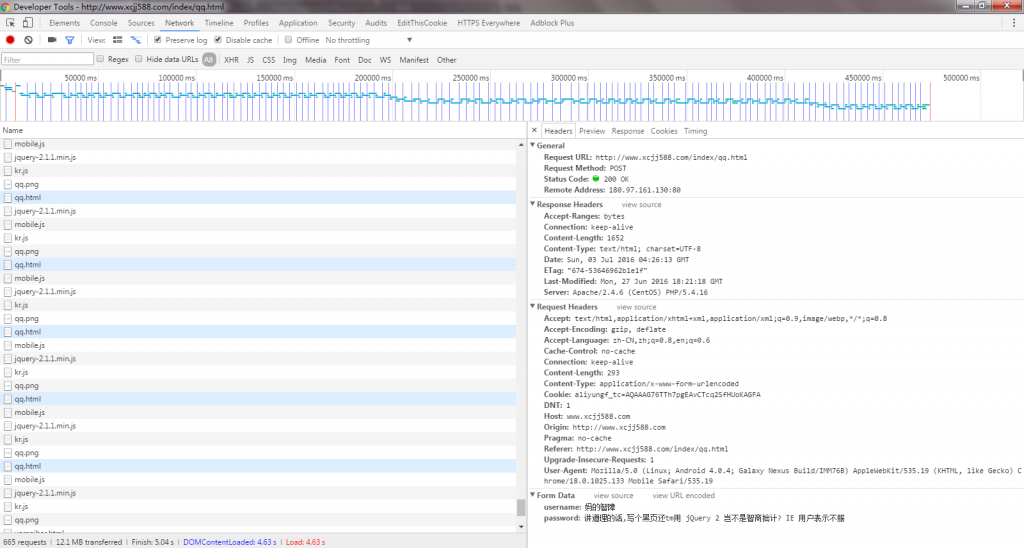

用法:存为 .user.js 文件,安装到浏览器中.把 UA 改为移动设备,然后打开 Chrome DevTools, 转到 Network 选项卡并勾选 Disable cache (其它浏览器同理).然后地址栏输入 http://www.xcjj588.com/index/qq.html, 之后,浏览器会自动填写两个输入框,自动提交,完全不需要人为操作.

这个脚本跑了几分钟后已经发送了 131 条垃圾数据.

完成了这些之后,我突然想到,如果直接反复地向对应的服务器端脚本(这里是 /index/qq.php )发送 POST 请求,性能会更好,而且这样的话,就可以用 Python 或 Node.js 来写,然后扔在自己的服务器上跑,不会占用自己电脑的网速和计算资源.感兴趣的话可以试试.

以上.

我知道这是谁了(滑稽